Chargen洪水攻击-检测和预防

1、什么是Chargen洪水袭击?

Chargen Flood攻击是一种利用Chargen服务的拒绝服务(DoS)攻击,Chargen服务是很少使用的字符生成器协议(Chargen)的一部分。RFC 864中定义的Chargen协议最初旨在协助测试、调试和生成网络设备的字符。Chargen服务通常在UDP端口19上监听,并向发送请求的任何主机发送数据流作为响应。

检测Chargen Flood攻击可能具有挑战性,因为流量可能看起来正常,但端口19上UDP流量突然激增、系统无响应以及运行Chargen服务的设备的异常出站流量等指标可能表明存在恶意活动

2、Chargen洪水攻击是如何发生的?

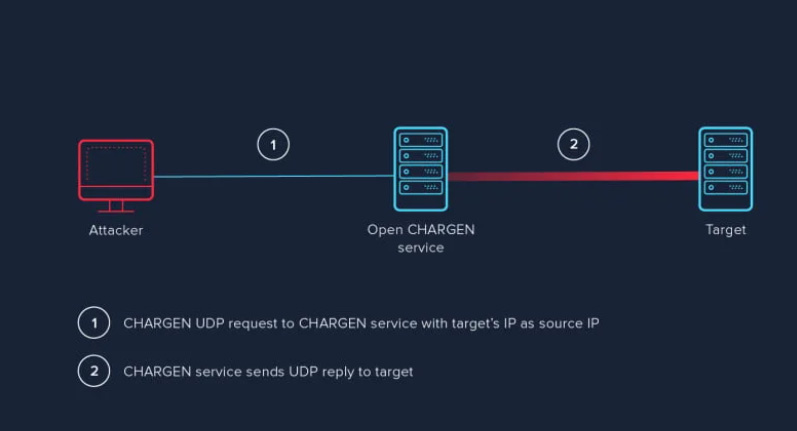

该攻击利用了UDP协议(用户数据报协议),该协议是无连接的,不需要像TCP握手那样的握手。

以下是该过程的展开方式:

1)攻击发起:攻击者向运行Chargen服务的设备发送多个小型UDP数据包,请求字符数据。

2)放大:每个请求都会得到一个大的随机响应,远远超过初始请求的大小。

3)反思:攻击者经常伪造源IP地址,使请求看起来像是来自目标系统。因此,Chargen服务将响应发送到被欺骗的IP(目标),放大了流量并淹没了网络。

4)洪泛:目标系统受到大量随机数据的轰炸,导致资源堵塞,并对合法用户造成拒绝服务(DoS)。

3、如何防止Chargen洪水袭击?

虽然Chargen服务已经过时,不应该在现代网络中使用,但一些传统系统可能仍然启用了它。有几个关键步骤可以保护您的网络免受Chargen Flood攻击:

1) 禁用Chargen服务:防止此攻击的最有效方法是禁用未使用的Chargen协议。由于在现代环境中很少需要它,因此关闭它可以关闭漏洞。

•对于Unix/Linux系统,这可以通过编辑/etc/inetd.conf文件并注释掉Chargen服务来完成。

•对于Windows,请检查防火墙设置或使用命令提示符禁用该服务。

2) 实施访问控制列表(ACL):使用防火墙和访问控制列表限制对网络的访问可以限制潜在的攻击媒介。阻止往返于网络外围Chargen服务默认端口19的UDP流量。

3) 速率限制:对网络设备应用速率限制有助于防止处理大量请求。通过设置传入流量的阈值,速率限制限制了请求量,从而最大限度地减少了攻击期间服务器过载的可能性。然而,仅凭此技术可能无法完全防止攻击,应与其他缓解策略结合使用,例如禁用CHARGEN协议或采用DDoS保护系统。

4) 监控和修补遗留系统:如果您的遗留系统因任何原因仍在使用Chargen服务,请确保它们已完全修补并保持最新状态。定期审查此类服务的需求,并在可能的情况下将其停用。