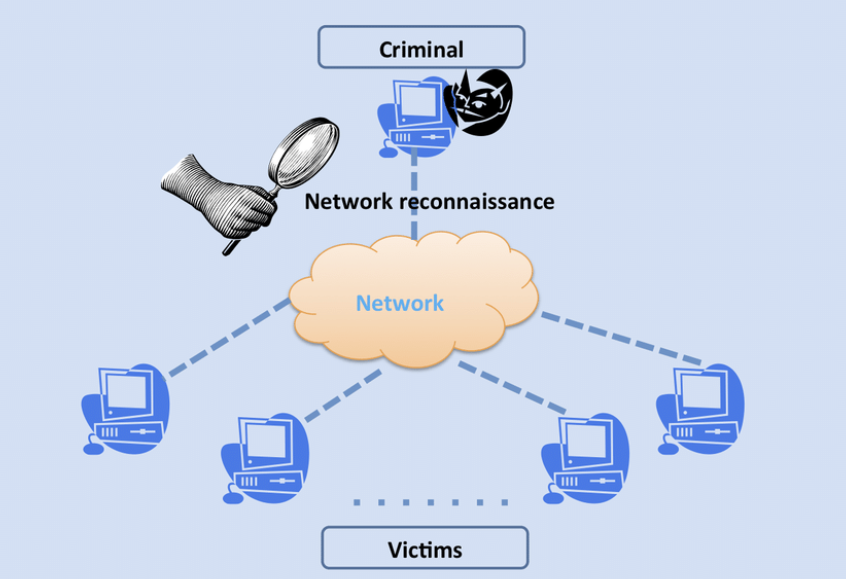

可以将侦察想象成窃贼在实施抢劫前对建筑物进行探查。黑客以数字方式进行侦察,探测您的网络以查找弱点、收集情报并规划最佳攻击方法。

网络侦察的关键目标

1. 识别系统:哪些设备连接到您的网络?服务器、计算机,甚至智能设备都可能成为目标。

2. 地图服务:这些机器上运行着什么?Web 服务器、电子邮件服务等。每个都存在潜在的漏洞。

3. 寻找入口点:过时的软件、开放的端口、薄弱的配置——这些都是黑客寻找的后门。

4. 内部侦察:如果他们获得初步访问权限,他们将探测您的内部网络,寻找有价值的资产和提升权限的方法。

常见侦察技术

• 端口扫描:就像敲房子的每扇门和窗户一样。软件工具向目标机器上的端口发送连接请求,以查看哪些端口是打开的以及哪些服务正在“监听”。

• 操作系统指纹识别:分析响应(即使在封闭端口上),尝试识别操作系统(Windows、Linux 等)和版本 - 这会告诉攻击者哪些漏洞可能起作用。

• 漏洞扫描:自动化工具检查已知软件漏洞。攻击者拥有这些漏洞的数据库,可以快速将其与网络上运行的程序进行匹配。

• 网络映射:如果攻击者获得部分访问权限,他们会尝试拼凑出您的内部网络的布局——有价值的数据在哪里,高价值目标是谁。

• 公共信息收集:令人惊讶的是,社交媒体、公司网站甚至招聘信息都会披露有助于攻击者微调其策略的技术细节。

侦察为何如此危险

• 隐秘:熟练的攻击者使用低速扫描或掩饰其来源,使检测变得困难。他们可能在您意识到之前已经收集了数周的情报。

• 这是攻击的蓝图:侦察不是攻击本身,而是实现有针对性的有效打击的路线图。

• 被动与主动:有些方法是被动的(分析公开数据)。这些方法几乎不可能完全阻止。

检测侦察活动

这很棘手,但警惕的网络监控有助于发现一些迹象:

• 不寻常的流量模式:从一个源扫描到多个目标,连接到很少使用的端口...如果您了解网络的基线,这些异常就会很突出。

• 可疑的登录尝试:登录失败次数激增可能表明有人发现了某项服务并试图强行登录。

• 网络入侵检测系统 (NIDS):用于分析网络流量以查找侦察活动迹象、恶意模式和已知攻击指标的专用工具。

防御策略

• 尽量减少您的足迹:您公开的信息越少,被发现的可能性就越小。避免使用不必要的服务,并定期检查哪些信息在您的网络之外可见

• 强大的防火墙规则:首先限制哪些设备可以连接到您的网络。默认为阻止,仅允许绝对必要的设备。

• 虔诚地修补和更新:挫败侦察的最佳方法之一,因为它消除了攻击者所依赖的已知漏洞。

• 欺骗策略:蜜罐(见第 45 章)用虚假目标诱惑攻击者,浪费他们的时间并可能暴露他们的策略

结论

侦察通常是严重网络攻击的第一步。虽然完全隐形是难以实现的,但增加工作难度并检测异常活动可以大大降低成功入侵的风险。