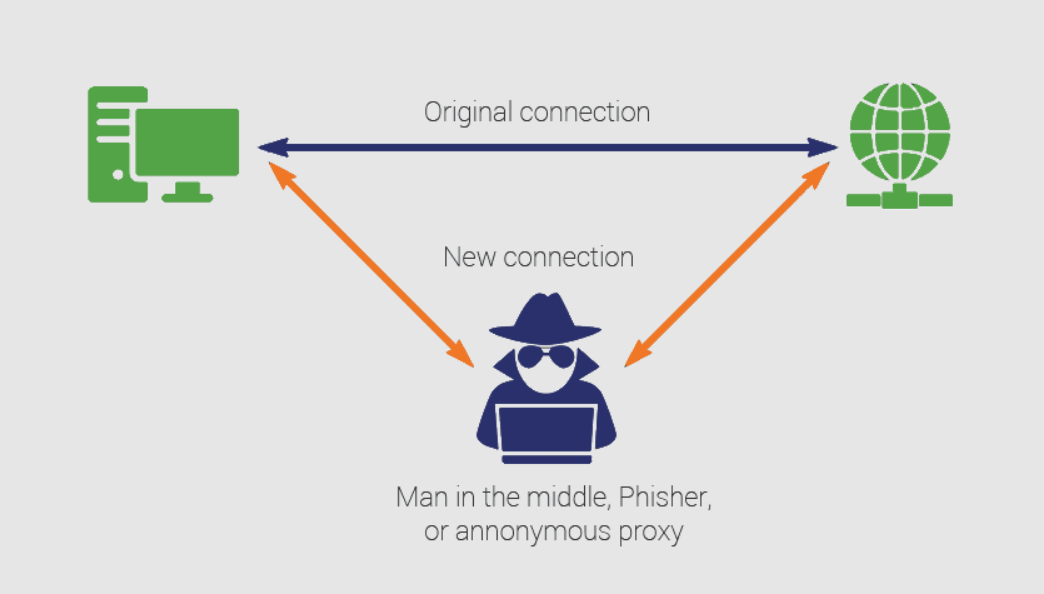

想象一下两个人在私下交谈,但第三个人在偷听,而且他们并没有看到。中间人攻击就是数字攻击,它允许攻击者拦截甚至操纵您和您认为连接的服务之间的数据流。

中间人攻击的工作原理

1. 就位:攻击者需要位于你和目标之间。方法包括:

o 被入侵的路由器:黑客控制网络路由器,从而监控通过该路由器的所有流量。

o 公共 Wi-Fi 欺骗:他们设置虚假热点,声称是合法的(机场 Wi-Fi 等)。如果你连接,他们就会控制数据流。

o ARP 中毒:在本地网络上,攻击者发送虚假的地址解析 (ARP) 数据包,诱骗您的设备将数据发送给攻击者的机器而不是预期的接收者。

2. 拦截

o 未加密流量:如果你访问的网站没有 HTTPS(请注意缺少“S”),你的数据将以纯文本形式发送,就像明信片一样。攻击者可以读取所有内容。

o 破解加密:利用强大的工具(或在某些情况下是实施不当的加密),攻击者可以尝试动态解密流量。

3. 后果

o 窃听:密码、财务细节、敏感通信……攻击者成为沉默的、隐形的观察者。

o 数据篡改:他们可以在信息到达目的地之前对其进行修改。想象一下在线转账时银行账号被更改的情况。

o 会话劫持:如果他们获取正确的 cookie,他们可能会在已登录的网站上冒充您。

常见的中间人攻击场景

• 对公共 Wi-Fi 的攻击:咖啡店、机场等是主要的狩猎场,因为安全通常比较松懈。

• 商业间谍活动:渗透公司网络,拦截高管之间的通信或窃取研究数据。

• 针对金融交易:在受感染的电子商务网站上更改支付详情或注入虚假支付表格。

• 绕过双因素身份验证:在某些情况下,如果他们拦截发送到你手机的短信代码,他们甚至可以绕过双因素身份验证保护

防御中间人攻击

• HTTPS Everywhere:确保您用于任何敏感内容的网站都支持 HTTPS 加密。“HTTPS Everywhere”等浏览器扩展可以强制执行此操作。

• 警惕公共 Wi-Fi:如果可能,请避免使用任何敏感信息。如果必须,请使用VPN 服务,该服务会创建一条通往其提供商的直接加密隧道,从而绕过受感染的网络。

• 端到端加密 提供端到端加密的消息应用程序使 MitM 拦截变得不那么有用,因为数据仅在接收设备上解密。

• 网络监控:企业应该监控可能揭示MitM活动的可疑流量模式。

• 数字证书:虽然不是万无一失的,但浏览器的正确证书验证有助于确认网站的身份,使欺骗变得更加困难。

关于复杂性的注释:变化与复杂性

MitM 攻击的范围从简单的 Wi-Fi 拦截到国家支持的攻击,在某些条件下可以破解 SSL 加密。

结论

MitM 攻击凸显了加密作为安全措施的重要性。它们提醒我们,我们认为理所当然的安全通信是攻击者不断试图破坏的东西。